Modelo osi

El modelo

de interconexión de sistemas abiertos (ISO/IEC 7498-1), también llamado OSI (en

inglés, Open System Interconnection'sistemas de interconexión abiertos') es el modelo

de red descriptivo, que fue creado por la Organización

Internacional para la Estandarización (ISO) en el año 1980.1 Es un marco de referencia para la definición de arquitecturas en la

interconexión de los sistemas de comunicaciones.

HISTORIA

A principios de 1980 el

desarrollo de redes originó desorden en muchos sentidos. Se produjo un enorme

crecimiento en la cantidad y tamaño de las redes. A medida que las empresas

tomaron conciencia de las ventajas de usar tecnologías de conexión, las redes se

agregaban o expandían a casi la misma velocidad a la que se introducían las

nuevas tecnologías de red.

Para

mediados de 1980, estas empresas comenzaron a sufrir las consecuencias de la

rápida expansión. De la misma forma en que las personas que no hablan un mismo

idioma tienen dificultades para comunicarse, las redes que utilizaban

diferentes especificaciones e implementaciones tenían dificultades para

intercambiar información. El mismo problema surgía con las empresas que

desarrollaban tecnologías de conexiones privadas o propietarias.

"Propietario" significa que una sola empresa o un pequeño grupo de

empresas controlan todo uso de la tecnología. Las tecnologías de conexión que

respetaban reglas propietarias en forma estricta no podían comunicarse con tecnologías

que usaban reglas propietarias diferentes.

Para

enfrentar el problema de incompatibilidad de redes, la Organización

Internacional para la Estandarización (ISO) investigó modelos de conexión

como la red de Digital Equipment Corporation (DECnet),

la Arquitectura de Sistemas de Red (Systems Network

Architecture) y TCP/IP a fin de encontrar un conjunto de

reglas aplicables de forma general a todas las redes. Con base en esta

investigación, la ISO desarrolló un modelo de red que ayuda a los fabricantes a

crear redes que sean compatibles con otras redes.

Modelo de referencia osi

Fue desarrollado en 1980 por

la Organización Internacional de Estándares (ISO),1 una federación global de

organizaciones que representa aproximadamente a 130 países. El núcleo de este

estándar es el modelo de referencia OSI, una normativa formada por siete capas

que define las diferentes fases por las que deben pasar los datos para viajar

de un dispositivo a otro sobre una red de comunicaciones.

Siguiendo

el esquema de este modelo se crearon numerosos protocolos. El advenimiento de

protocolos más flexibles donde las capas no están tan desmarcadas y la

correspondencia con los niveles no era tan clara puso a este esquema en un

segundo plano. Sin embargo se usa en la enseñanza como una manera de mostrar

cómo puede estructurarse una "pila" de protocolos de comunicaciones.

El

modelo especifica el protocolo que debe usarse en cada capa, y suele hablarse

de modelo de referencia ya que se usa como una gran herramienta para la

enseñanza de comunicación de redes.

Se

trata de una normativa estandarizada útil debido a la existencia de muchas

tecnologías, fabricantes y compañías dentro del mundo de las comunicaciones, y

al estar en continua expansión, se tuvo que crear un método para que todos

pudieran entenderse de algún modo, incluso cuando las tecnologías no

coincidieran. De este modo, no importa la localización geográfica o el lenguaje

utilizado. Todo el mundo debe atenerse a unas normas mínimas para poder

comunicarse entre sí. Esto es sobre todo importante cuando hablamos de la red

de redes, es decir, Internet.

Capa física

Es la que se encarga de la topología

de la red y de las conexiones globales de la computadora hacia la red, tanto en

lo que se refiere al medio físico como a la forma en la que se transmite la

información.

Sus principales funciones se pueden

resumir como:

·

Definir el medio o medios físicos por los que va a viajar la

comunicación: cable de pares trenzados (o no, como en RS232/EIA232), coaxial,

guías de onda, aire, fibra óptica.

·

Definir las características materiales (componentes y conectores

mecánicos) y eléctricas (niveles de tensión) que se van a usar en la

transmisión de los datos por los medios físicos.

·

Definir las características funcionales de la interfaz (establecimiento,

mantenimiento y liberación del enlace físico).

·

Transmitir el flujo de bits a través del medio.

·

Manejar las señales eléctricas del medio de transmisión, polos en un enchufe,

etc.

·

Garantizar la conexión (aunque no la fiabilidad de dicha conexión)

Capa de enlace de datos

Esta capa se ocupa del direccionamiento físico,

del acceso al medio, de la detección de errores, de la distribución ordenada de

tramas y del control del flujo. Es uno de los aspectos más importantes que

revisar en el momento de conectar dos ordenadores, ya que está entre la capa 1

y 3 como parte esencial para la creación de sus protocolos básicos (MAC, IP),

para regular la forma de la conexión entre computadoras así determinando el

paso de tramas (trama = unidad de medida de la información en esta capa, que no

es más que la segmentación de los datos trasladándolos por medio de paquetes),

verificando su integridad, y corrigiendo errores, por lo cual es importante

mantener una excelente adecuación al medio físico (los más usados son el cable UTP, par trenzado o de 8 hilos), con el medio de red

que redirecciona las conexiones mediante un router. Dadas estas situaciones

cabe recalcar que el dispositivo que usa la capa de enlace es el Switch que se

encarga de recibir los datos del router y enviar cada uno de estos a sus

respectivos destinatarios (servidor -> computador cliente o algún otro

dispositivo que reciba información como celulares, tabletas y diferentes

dispositivos con acceso a la red, etc.), dada esta situación se determina como

el medio que se encarga de la corrección de errores, manejo de tramas,

protocolización de datos (se llaman protocolos a las reglas que debe seguir

cualquier capa del modelo OSI).

Capa de red

Se encarga de identificar el

enrutamiento existente entre una o más redes. Las unidades de información se

denominan paquetes, y se pueden clasificar en protocolos enrutables y

protocolos de enrutamiento.

El objetivo de la capa de red es

hacer que los datos lleguen desde el origen al destino, aun cuando ambos no

estén conectados directamente. Los dispositivos que facilitan tal tarea se

denominan encaminadores o enrutadores,

aunque es más frecuente encontrarlo con el nombre en inglés routers.

Los routers trabajan en esta capa, aunque pueden actuar como switch de nivel 2

en determinados casos, dependiendo de la función que se le asigne. Los

firewalls actúan sobre esta capa principalmente, para descartar direcciones de

máquinas.

En este nivel se realiza el

direccionamiento lógico y la determinación de la ruta de los datos hasta su

receptor final.

Capa de transporte

Capa encargada de

efectuar el transporte de los datos (que se encuentran dentro del paquete) de

la máquina origen a la de destino, independizándolo del tipo de red física que

esté utilizando. La PDU de la capa 4 se llama Segmento o Datagrama,

dependiendo de si corresponde a TCP o UDP. Sus protocolos son TCP y UDP; el

primero orientado a conexión y el otro sin conexión. Trabajan, por lo tanto,

con puertos lógicos y junto con la capa red dan forma a los conocidos como Sockets IP:Puerto (191.16.200.54:80).

Capa de sesión

Esta capa es la que se

encarga de mantener y controlar el enlace establecido entre dos computadores

que están transmitiendo datos de cualquier índole. Por lo tanto, el servicio

provisto por esta capa es la capacidad de asegurar que, dada una sesión

establecida entre dos máquinas, la misma se pueda efectuar para las operaciones

definidas de principio a fin, reanudándolas en caso de interrupción. En muchos

casos, los servicios de la capa de sesión son parcial o totalmente

prescindibles.

Capa de presentación

El objetivo es encargarse de la

representación de la información, de manera que aunque distintos equipos puedan

tener diferentes representaciones internas de caracteres los datos lleguen de

manera reconocible.

Esta capa es la primera en trabajar

más el contenido de la comunicación que el cómo se establece la misma. En ella

se tratan aspectos tales como la semántica y la sintaxis de los datos

transmitidos, ya que distintas computadoras pueden tener diferentes formas de

manejarlas.

Esta capa también permite cifrar los

datos y comprimirlos. Por lo tanto, podría decirse que esta capa actúa como un

traductor.

Capa de aplicación

Ofrece a las aplicaciones la

posibilidad de acceder a los servicios de las demás capas y define los

protocolos que utilizan las aplicaciones para intercambiar datos, como correo electrónico(Post Office Protocol y SMTP), gestores de bases

de datos y servidor de ficheros (FTP), por UDP pueden viajar (DNS y Routing Information Protocol). Hay tantos

protocolos como aplicaciones distintas y puesto que continuamente se

desarrollan nuevas aplicaciones el número de protocolos crece sin parar.

Cabe aclarar que el usuario

normalmente no interactúa directamente con el nivel de aplicación. Suele

interactuar con programas que a su vez interactúan con el nivel de aplicación

pero ocultando la complejidad subyacente.

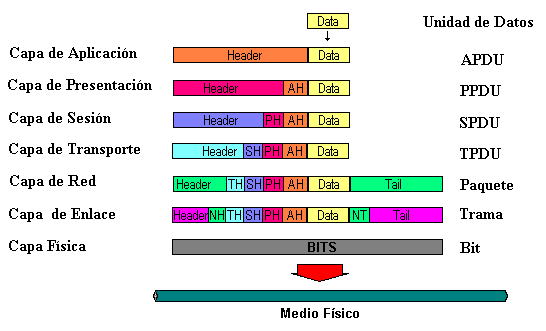

UNIDAD DE DATOS

El intercambio de información entre

dos capas OSI consiste en que cada capa en el sistema fuente le agrega

información de control a los datos, y cada capa en el sistema de destino

analiza y quita la información de control de los datos como sigue:

Si un ordenador (A) desea enviar

datos a otro (B), en primer término los datos deben empaquetarse a través de un

proceso denominado encapsulamiento, es decir, a medida que los datos se

desplazan a través de las capas del modelo OSI, reciben encabezados, información

final y otros tipos de información.

N-PDU (Unidad de

datos de protocolo)

Es la información intercambiada entre

entidades pares, es decir, dos entidades pertenecientes a la misma capa pero en

dos sistemas diferentes, utilizando una conexión (N-1).

Está compuesta por:

N-SDU (Unidad de

datos del servicio)

Son los datos que necesitan la

entidades (N) para realizar funciones del servicio pedido por la entidad (N+1).

N-PCI (Información

de control del protocolo)

Información intercambiada entre

entidades (N) utilizando una conexión (N-1) para coordinar su operación

conjunta.

N-IDU (Unidad de

datos de interfaz)

Es la información transferida entre

dos niveles adyacentes, es decir, dos capas contiguas.

Está compuesta por:

N-ICI (Información

de control del interfaz)

Información intercambiada entre una

entidad (N+1) y una entidad (N) para coordinar su operación conjunta.

Datos de

Interfaz-(N)

Información transferida entre una

entidad-(N+1) y una entidad-(N) y que normalmente coincide con la (N+1)-PDU.

TRASMICION DE DATOS

La capa de aplicación recibe el

mensaje del usuario y le añade una cabecera constituyendo así la PDU de la capa

de aplicación. La PDU se transfiere a la capa de aplicación del nodo destino,

este elimina la cabecera y entrega el mensaje al usuario.

Para ello ha sido necesario todo este

proceso:

1. Ahora hay que

entregar la PDU a la capa de presentación para ello hay que añadirle la

correspondiente cabecera ICI y transformarla así en una IDU, la cual se transmite

a dicha capa.

2. La capa de

presentación recibe la IDU, le quita la cabecera y extrae la información, es

decir, la SDU, a esta le añade su propia cabecera (PCI) constituyendo así la

PDU de la capa de presentación.

3. Esta PDU es

transferida a su vez a la capa de sesión mediante

el mismo proceso, repitiéndose así para todas las capas.

4. Al llegar al nivel físico se

envían los datos que son recibidos por la capa física del receptor.

5. Cada capa del

receptor se ocupa de extraer la cabecera, que anteriormente había añadido su

capa homóloga, interpretarla y entregar la PDU a la capa superior.

6. Finalmente, llegará

a la capa de aplicación, la cual entregará el mensaje al usuario.

FORMATO DE DATOS

Otros datos reciben una serie de nombres y

formatos específicos en función de la capa en la que se encuentren, debido a

como se describió anteriormente la adhesión de una serie de encabezados e

información final. Los formatos de información son los que muestra el gráfico:

Unidad de datos en capa de

aplicación (capa 7).

PPDU

Unidad de datos en la capa de

presentación (capa 6).

SPDU

Unidad de datos en la capa de sesión (capa

5).

capa de

transporte (capa 4).

Unidad de datos en el nivel de red (capa

3).

Unidad de datos en la capa de enlace (capa 2).

Unidad de datos en la capa física (capa

1).

OPERACIÓN SOBRE LOS DATOS

En determinadas situaciones es

necesario realizar una serie de operaciones sobre las PDU para facilitar su

transporte, debido a que son demasiado grandes o bien porque son demasiado

pequeñas y estaríamos desaprovechando la capacidad del enlace.

Bloqueo y desbloqueo

El bloqueo hace corresponder varias (N)-SDUs en una (N)-PDU.

El desbloqueo identifica varias (N)-SDUs que están

contenidas en una (N)-PDU.

Concatenación y separación

La concatenación es una función-(N) que realiza

el nivel-(N) y que hace corresponder varias (N)-PDUs en una sola (N-1)-SDU.

La separación identifica varias (N)-PDUs que están

contenidas en una sola (N-1)-SDU.